这周接着扳bugku上的题,话说暑假真的好无聊啊╯︿╰,希望赶紧开学。。。

1、旋转跳跃

这题没啥难度,就是考会不会用MP3Stego这个工具;放个福利吧,为了让更多的小白免受找工具之苦 下载地址:http://www.petitcolas.net/fabien/software/

常用命令:

加密:-X -P 123456 test.mp3 (123456 是密码,test.mp3待解密文件)

加密:-E hidden.txt -P 123456 test.mp3 ( hidden.txt 是隐藏文档,123456是密码 test.mp3待加密文件)

开始做题,这题已经给了提示密文:syclovergeek 等会解密会用到,先把这题要分析的文件放进MP3Stego文件目录下,可以在MP3Stego的目录下打开Powershell窗口(ps:这里我在MP3Stego的目录下直接get base here 显示无法找到文件,不知道为啥)

然后直接把decode.exe文件拖进黑框界面里 然后输入 -X -P 密码 文件名

解密成功

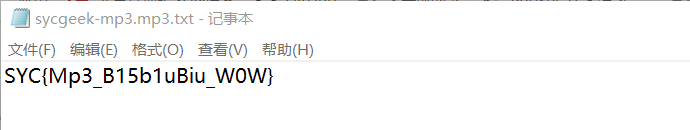

打开txt文档 得到flag

2、论剑

这题也挺有意思的,下载文件打开是张图:

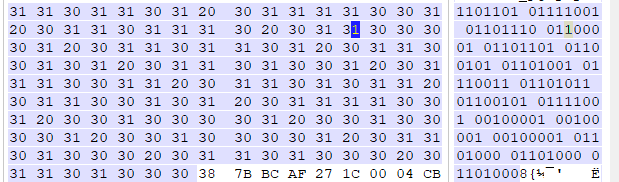

老套路,先右键查看详细信息, Stegsolve里看下,没啥信息;再WinHex里查看下,发现一串二进制数

8个一组转成ASCII码值,得到mynameiskey!!!hhh 先留着肯定有用;binwalk里跑一波 ,也没啥东西

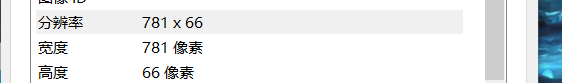

去修改下文件宽高看看, 右键查看详细信息

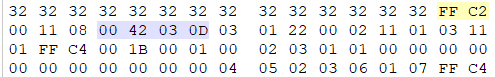

JPG图片FFC2后面三个字节即为高与宽(注意是高与宽哦),然后再winhex里Ctrl+Alt+x 搜索16进制文件找到FFC2(小白提醒,搜索的时候要大写字母)

将781转换为16进制为030D,66转换为16进制为42,找到后把0042改为030D保存打开

emm… 发现有些地方被遮住了,继续找吧,肯定还有线索;无奈看了下别人的blog,才知道那串二进制后面的数值是7Z文件的文件头,不过要修复下

将38改为37 7B改成7A,保存,在用binwalk跑一波,发现果然有了个压缩包

dd命令分离

打开是一张加密的图,那先前解出来应该就是密码,输入密码,成功打开 再次更改高度查看,得到:

再次更改高度查看,得到:

合在一起为f666C61677B6D795F6E616D655F482121487D 目测为base16 解码得:flag{my_name_H!!H},啊,好累啊,写完睡觉。。。

3、图穷匕见

下载打开是张图,先看下详细信息,发现了这个:

画图题?,接着放进winhex里查看,这里可以看到有很多16进制数。把他们复制下来(全选然后双击)

然后再notepad++里hex→ascii

得到一串坐标,之后就好办了,把括号和逗号替换掉,保存。

另存为txt文件,接下来使用一个画图工具:gnuplot(自己百度吧 下载地址很多的)把txt文件拖进bin目录下,然后执行命令:

plot”文件名.txt”

回车:

扫描二维码得到flag{40fc0a979f759c8892f4dc045e28b820}

转载请注明来源,欢迎对文章中的引用来源进行考证,欢迎指出任何有错误或不够清晰的表达。可以在下面评论区评论,也可以邮件至 2058751973@qq.com