前言:

最近做了几个bugku的web题,感觉挺有意思的,学到了不少东西;顺便总结下。(= ̄ω ̄=)

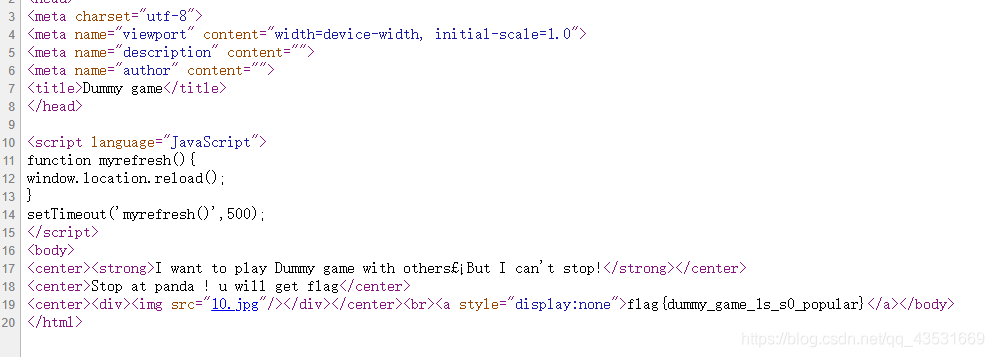

1、你必须让他停下:

打开链接,发现有个一直在闪的页面,时不时还会出现张图片;这是用了 js的setTimeout函数,只需在设置中禁用js,然后手动刷新界面直到出现图片,然后再查看源代码flag就会flag出来了。

- 谷歌游览器关闭JavaScrip:设置→高级→隐私设置→网站设置,找到并关闭。

还有就是可以用抓包工具(burp),Send to Repeater,然后多点几次send,就能得到flag了。

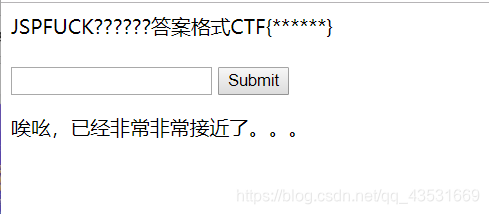

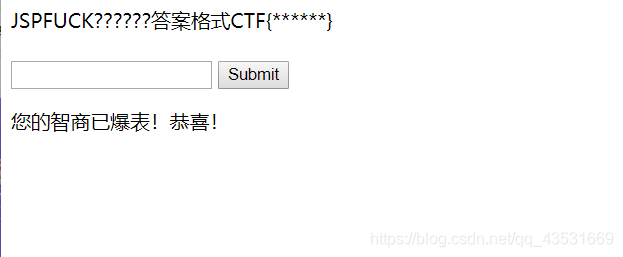

2、web5 :

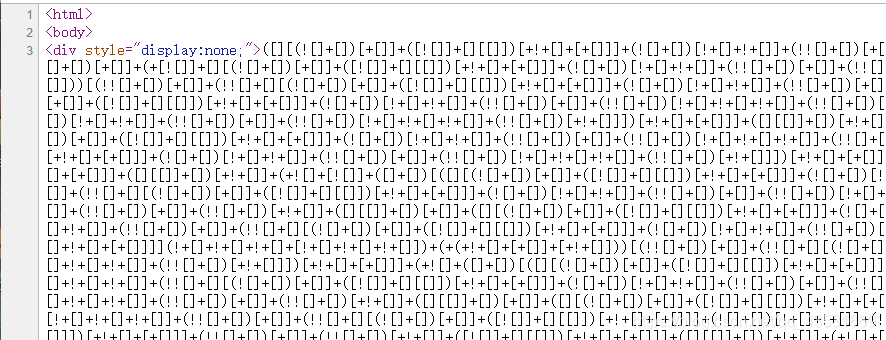

打开链接,是一个表单提交页面,无论你输入什么,都会给你提示:再好好看看(还是错别字2333…),右键查看下源码:

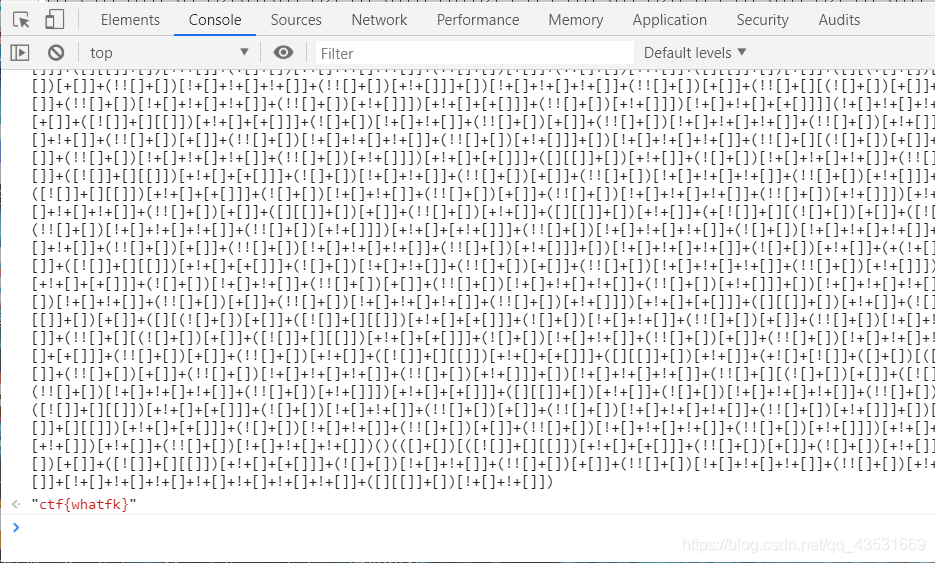

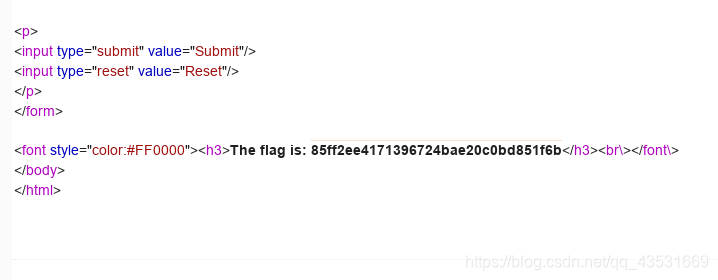

百度发现是jother编码。然后将它复制粘贴到console中回车,出现了flag

提交

看下格式,应该是大写

退出去提交,成功。

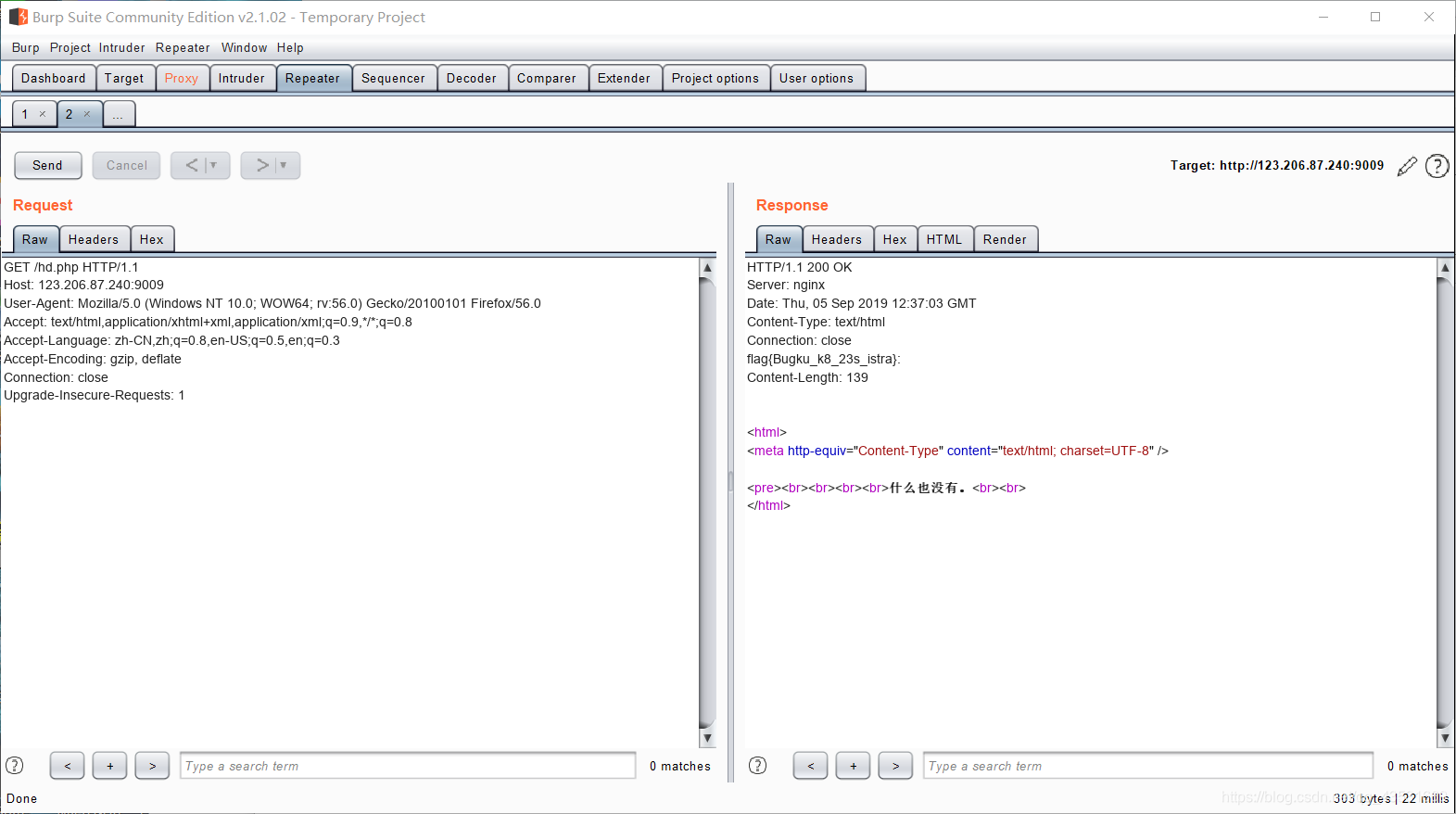

3、头等舱

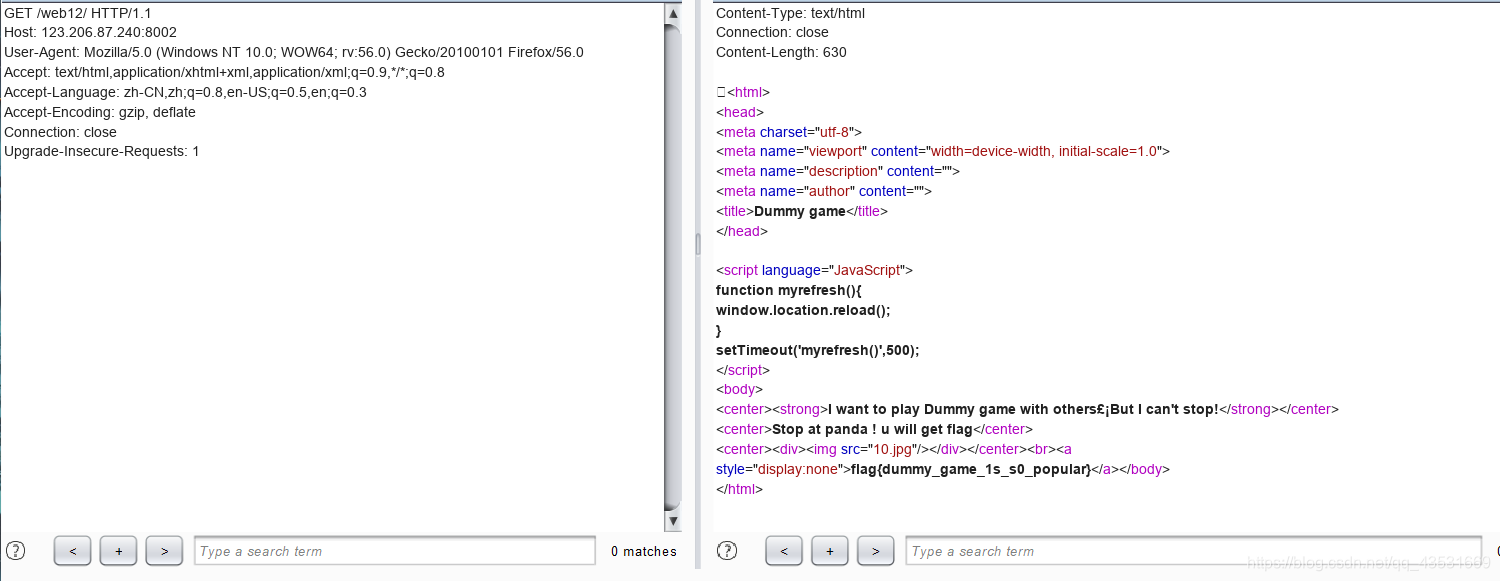

打开发现什么也没有…,查看源码也啥也没有。没什么好说的了,抓包!

Send to repeater →send发包

得到flag。

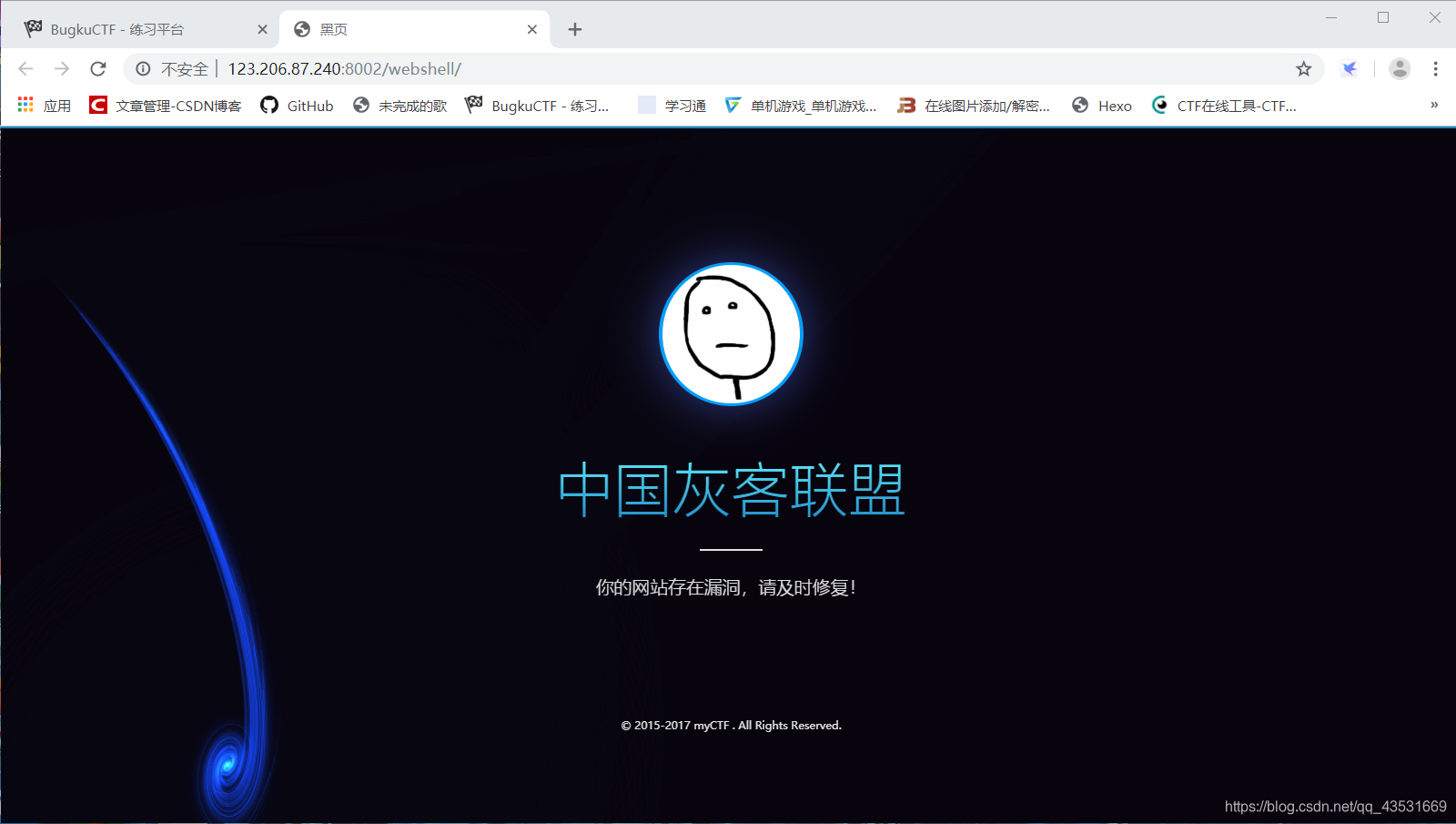

4、网站被黑

如题所说,这题没什么技术含量,但实战中经常用到;打开:

这个页面挺好玩,感觉前端好NB。

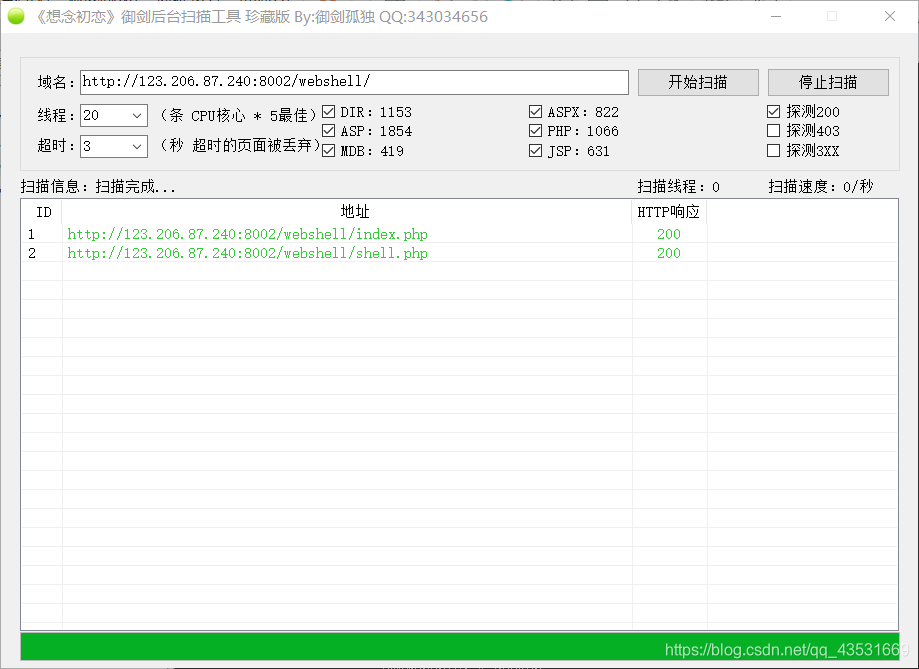

直接御剑扫描下

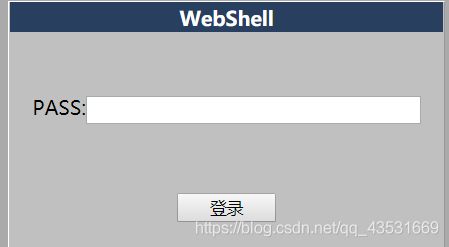

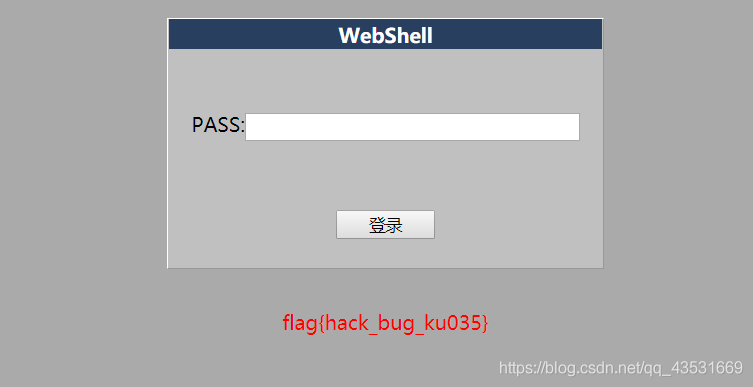

得到两个链接,打开后缀为shell.php的

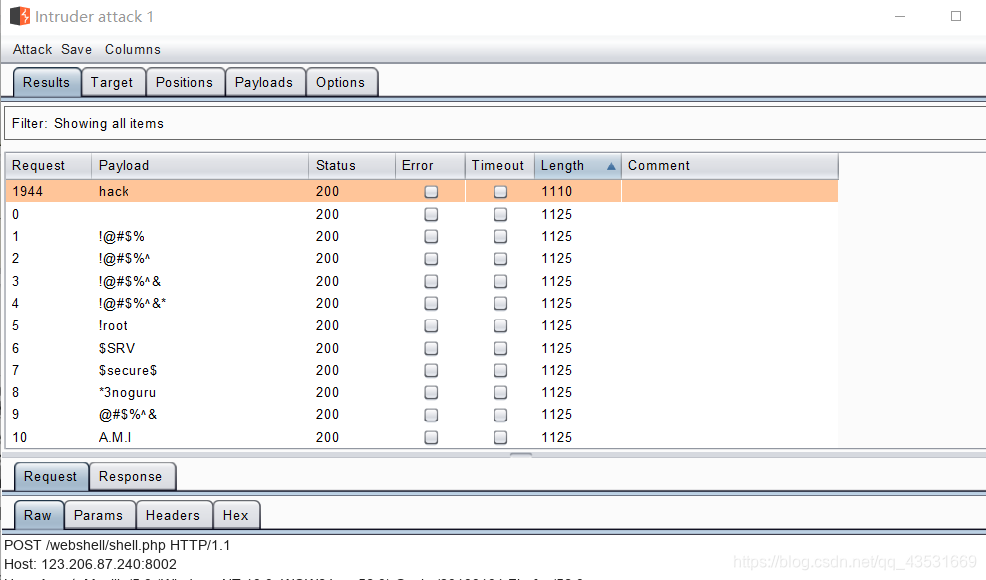

接下来就去爆破密码,使用的工具是Burp(想要的同学可以私信我)

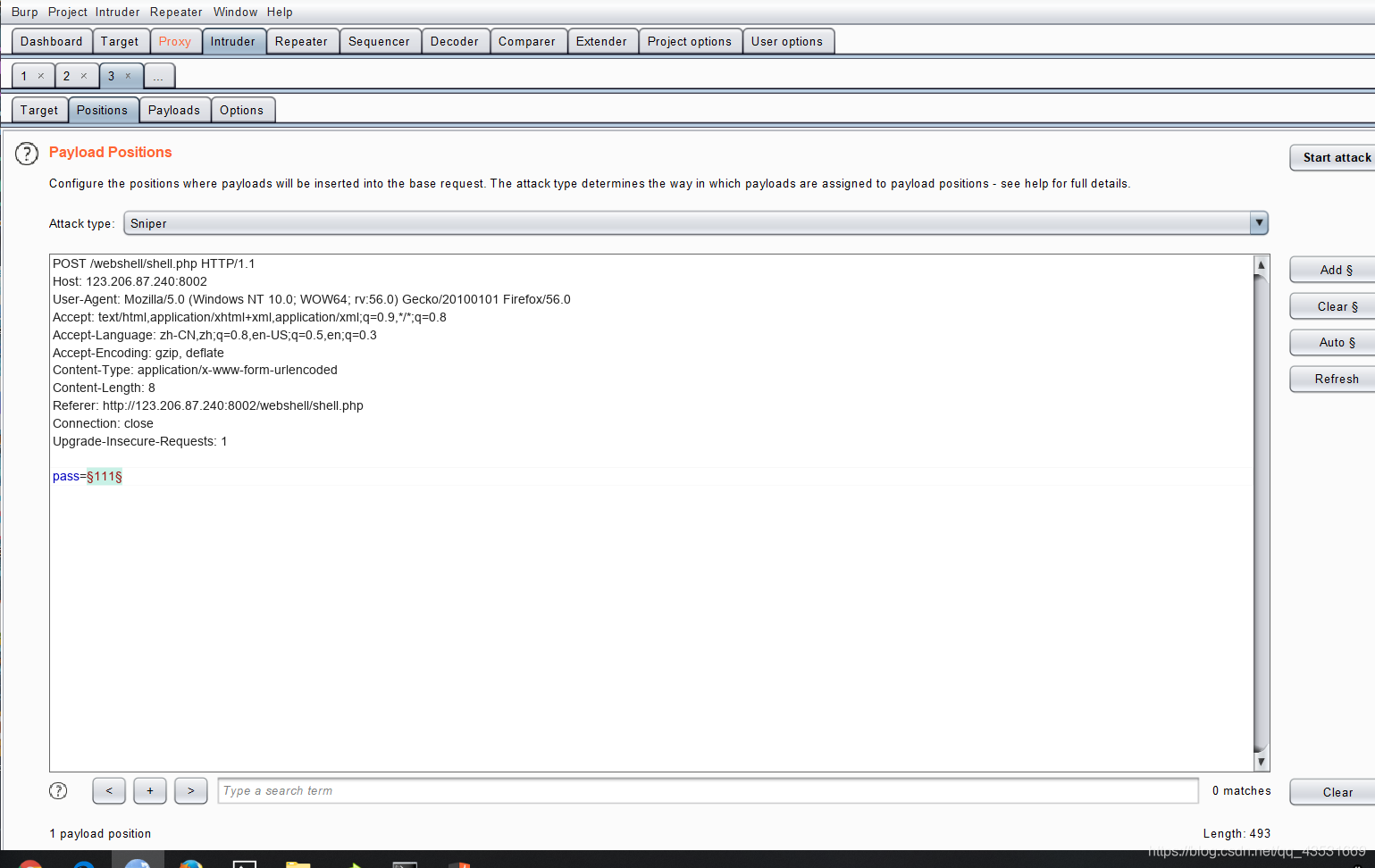

在shell.php里随便输入一个密码,抓包,设置变量

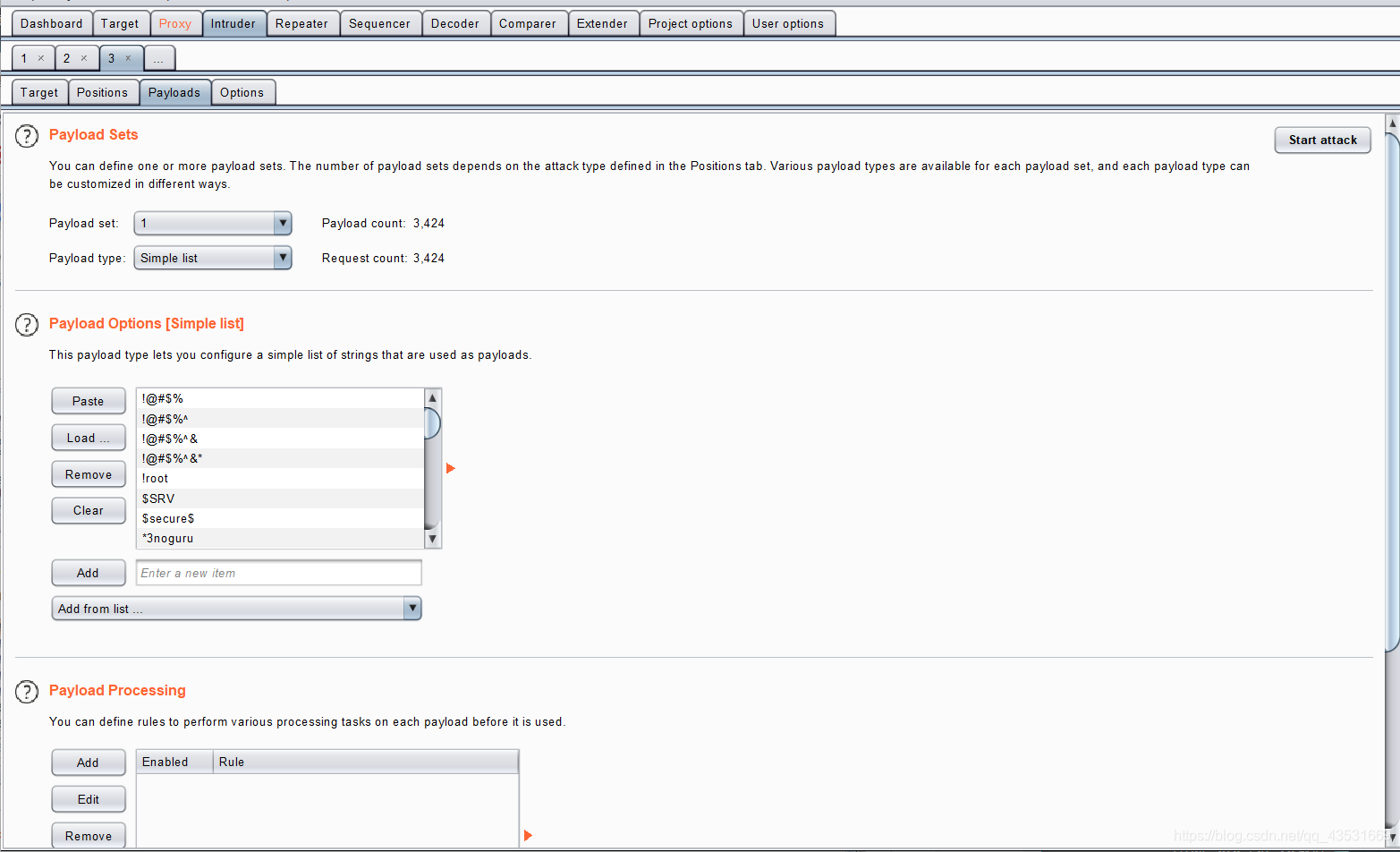

Add from list 那选为password 这是一个burp pro里自带的一个字典

点击Start attack 开始爆破。 第一个即为密码,输入密码得到flag

第一个即为密码,输入密码得到flag

5、管理员系统

打开链接,是一个表单提交页面:

发现我无论输入什么,都会得到一句反馈:IP禁止访问,请联系本地管理员登陆,IP已被记录.

查看源码,在最后一行发现一串编码:<!-- dGVzdDEyMw== --> 一看就是base64编码,解码得到:test123,这里盲猜usename为:admin ,将test123作为密码,

根据“IP禁止访问,请联系本地管理员登陆,IP已被记录.”这句得到新思路:伪装成本地访问:

抓包;改包:Headers中增添一对键值对:X-Forwarded-For : 127.0.0.1

得到flag

转载请注明来源,欢迎对文章中的引用来源进行考证,欢迎指出任何有错误或不够清晰的表达。可以在下面评论区评论,也可以邮件至 2058751973@qq.com